Khai thác đường ống bẩn trong Linux là gì và bạn có thể khắc phục nó như thế nào?

Linux đã trở thành con mồi của một lỗ hổng leo thang đặc quyền cực kỳ nghiêm trọng khác trong lần liên tiếp gần đây với lỗ hổng Nhóm điều khiển cho phép các tác nhân đe dọa thoát khỏi vùng chứa và thực thi mã tùy ý. Lỗ hổng mới này vũ khí hóa cơ chế đường ống trong Linux và sử dụng nó để giành quyền truy cập ghi với đặc quyền root.

Nó đang làm nức lòng cộng đồng Linux và được đề cử là một trong những mối đe dọa nghiêm trọng nhất được phát hiện trong Linux kể từ năm 2016.

Mục Lục

Dirty Pipe trong Linux là gì?

Lỗ hổng Dirty Pipe trong Linux cho phép người dùng không có đặc quyền thực thi mã độc hại có khả năng thực hiện một loạt các hành động phá hoại bao gồm cài đặt cửa hậu vào hệ thống, đưa mã vào tập lệnh, thay đổi mã nhị phân được sử dụng bởi các chương trình nâng cao và tạo hồ sơ người dùng trái phép.

Lỗi này đang được theo dõi là CVE-2022-0847 và đã được gọi tắt “Đường ống bẩn” vì nó gần giống với Bò bẩnmột lỗ hổng Linux có thể dễ dàng khai thác từ năm 2016 đã cấp cho kẻ xấu một mức đặc quyền và quyền hạn giống hệt nhau.

Đường ống bẩn hoạt động như thế nào?

Dirty Pipe, như tên gọi, sử dụng cơ chế đường ống của Linux với mục đích xấu. Piping là một cơ chế lâu đời trong Linux cho phép một quy trình đưa dữ liệu vào một quy trình khác. Nó cho phép người dùng địa phương có được đặc quyền root trên bất kỳ hệ thống nào với các khai thác có sẵn công khai và dễ dàng phát triển.

Nó là một phương thức giao tiếp một chiều và liên quá trình, trong đó một quá trình nhận đầu vào từ quá trình trước và tạo ra đầu ra cho quá trình tiếp theo trong dây chuyền.

Dirty Pipe tận dụng cơ chế này kết hợp với chức năng splice để ghi đè lên các tệp chỉ đọc nhạy cảm, chẳng hạn như / etc / passwd, có thể được thao tác để đạt được trình bao gốc không có mật khẩu.

Mặc dù quy trình này nghe có vẻ phức tạp, nhưng điều khiến Dirty Pipe trở nên cực kỳ nguy hiểm là nó rất dễ sao chép.

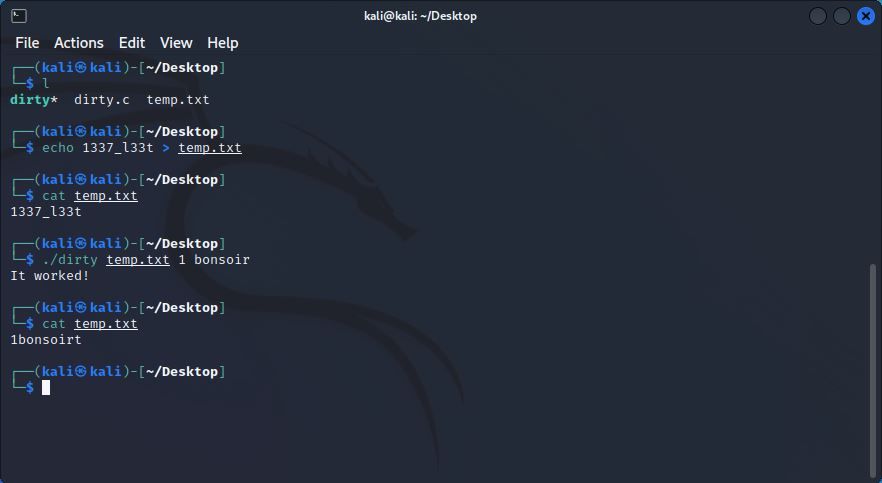

Các bước để tái tạo khai thác

Dưới đây là các bước để làm theo PoC gốc của Max Kellerman:

1. Tạo đường ống của bạn.

2. Nhập dữ liệu tùy ý vào đường ống.

3. Xả dữ liệu của đường ống.

4. Sử dụng chức năng nối, ghép dữ liệu từ tệp đích vào đường ống ngay trước khoảng lệch của mục tiêu.

5. Nhập dữ liệu tùy ý vào đường ống sẽ ghi đè lên trang tệp được lưu trong bộ nhớ cache.

Có một số hạn chế đối với lỗ hổng này. Các điều kiện nhất định phải được đáp ứng để khai thác thành công.

Hạn chế của việc khai thác

Các hạn chế của việc khai thác là:

1. Tác nhân đe dọa phải có quyền đọc, vì nếu không có nó, họ sẽ không thể sử dụng chức năng mối nối.

2. Phần bù không được nằm trên biên trang.

3. Quá trình viết không thể vượt qua ranh giới trang.

4. Không thể thay đổi kích thước tệp.

Ai bị ảnh hưởng bởi lỗ hổng đường ống bẩn?

Bề mặt tấn công của Dirty Pipe trải dài trên tất cả các phiên bản nhân Linux từ 5.8 đến 5.16.11. Theo thuật ngữ của giáo dân, điều đó có nghĩa là tất cả các bản phân phối, từ Ubuntu đến Arch và mọi thứ ở giữa, đều dễ bị xâm phạm bởi Dirty Pipe.

Các phiên bản hạt nhân Linux bị ảnh hưởng bao gồm từ 5,8 đến 5.10.101.

Vì lỗ hổng này nằm sâu trong một phần nền tảng của nhân Linux, nên nó có thể gây ra hậu quả trên toàn thế giới. Tính dễ khai thác cùng với phạm vi của nó khiến Dirty Pipe trở thành mối đe dọa lớn đối với tất cả những người bảo trì Linux.

Các nhà nghiên cứu đang cảnh báo cả các doanh nghiệp và người dùng độc lập để vá các máy chủ và hệ thống của họ ngay sau khi các bản cập nhật bảo mật được triển khai.

Làm thế nào để khắc phục lỗ hổng đường ống bẩn và bạn có an toàn?

Nếu hệ thống của bạn dễ bị Dirty Pipe, hành động tốt nhất cần thực hiện là cập nhật hệ thống của bạn với các bản cập nhật bảo mật mới nhất. Lỗ hổng bảo mật lần đầu tiên được báo cáo bởi Max Kellerman của CM4all vào khoảng ngày 20 tháng 2 năm 2022 và một bản vá giảm thiểu mối đe dọa trên các phiên bản hạt nhân 5.10.102, 5.15.25 và 5.16.11 được phát hành bởi nhóm bảo mật nhân Linux vào ngày 23 tháng 2 năm 2022.

Google đã đóng vai trò của mình và vá lỗ hổng trong Android một ngày sau đó vào ngày 24 tháng 2 năm 2022. Vì vậy, nếu bạn đã cập nhật các máy Linux của mình, bạn nên yên tâm và an toàn.

Tương lai của đường ống bẩn là gì?

Theo thống kê máy chủ Linux, nó là hệ điều hành được lựa chọn cho các máy chủ web với hơn 1 triệu máy chủ hiện đang được triển khai và trực tuyến. Tất cả dữ liệu này phải đủ để làm rõ phạm vi của Dirty Pipe và mức độ tàn phá của nó.

Để thêm vào nó, giống như Dirty Cow, không có cách nào để giảm thiểu nó ngoài việc cập nhật hạt nhân của bạn. Vì vậy, các máy chủ web và hệ thống chạy các phiên bản hạt nhân nhạy cảm sẽ gặp rắc rối nếu chúng bị dính Dirty Pipe.

Cho rằng có một nhóm khai thác đang trôi dạt trên internet, tất cả những người bảo trì hệ thống nên luôn kiên trì và cảnh giác với bất kỳ ai có quyền truy cập cục bộ cho đến khi hệ thống của họ được vá.

Đọc tiếp

Thông tin về các Tác giả